Apache Log4j の脆弱性の調査用ツールがTrendMicroから無償で提供されたということで使ってみることにした。脆弱性についてはコチラを参照。

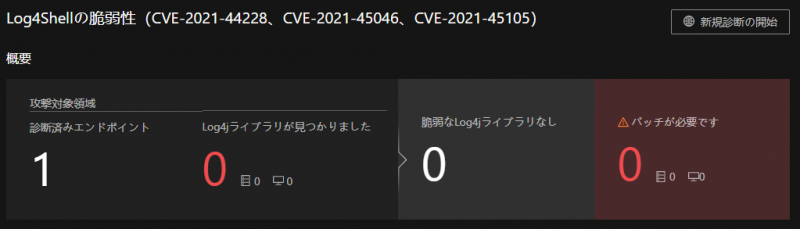

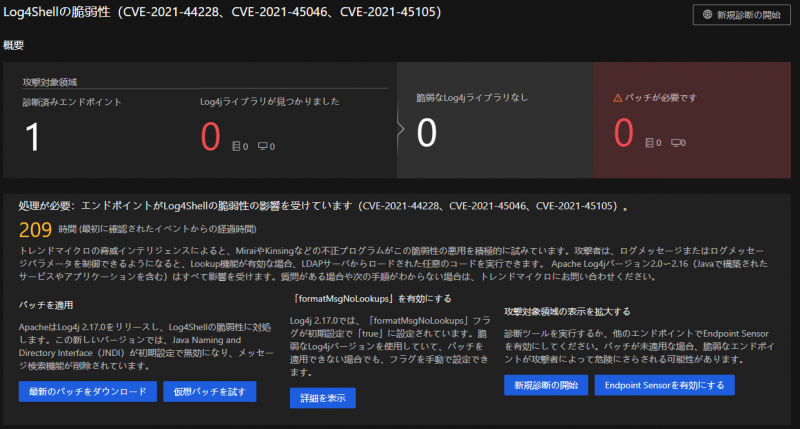

興味を持ってもらうためにとりあえず診断結果の画像貼り付け

使い始めるまでに

- アカウント登録

- 以下、URLの右側に情報入力する項目があるので入力、内容は簡易なので省略

404

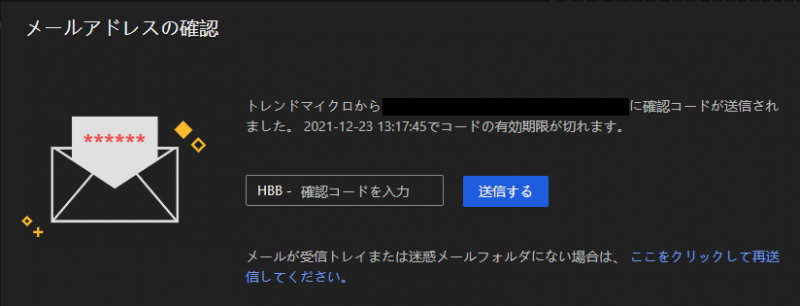

- コード認証

- 入力後、登録メールアドレス宛に認証コードが届くので入力

- ログイン

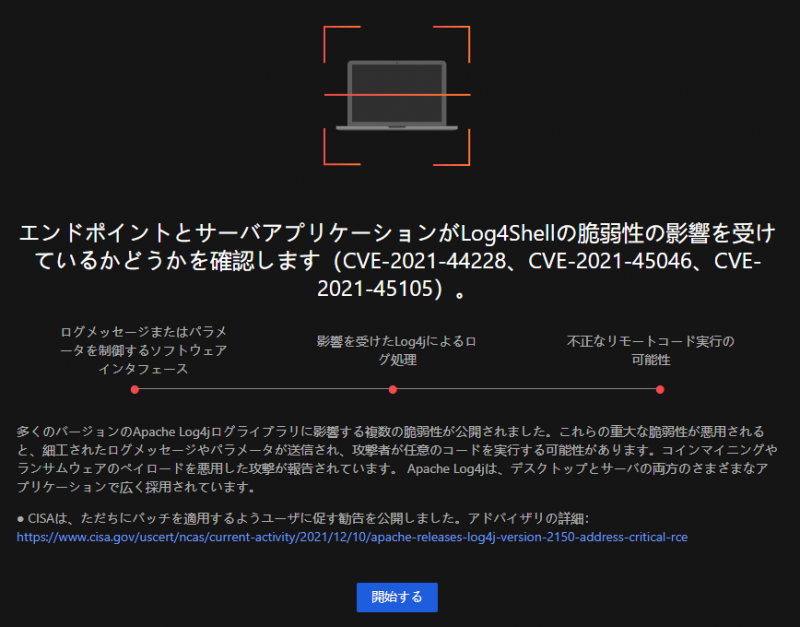

- ログイン後、下記のような画面が表示されるので、「開始する」

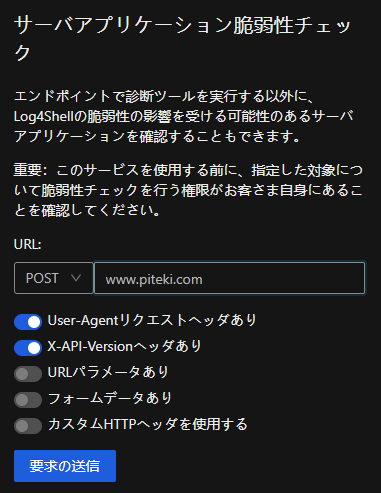

調査方法(外部診断)

ログイン後、画面右に下図のようなものがあるのでそちらで簡易診断をできるみたいです。

※注:FWでブロックや、存在しないドメイン名でも診断結果は「脆弱性無し」表示になるので、入力ミスなどを考慮すると診断結果を鵜呑みにすることはできません。

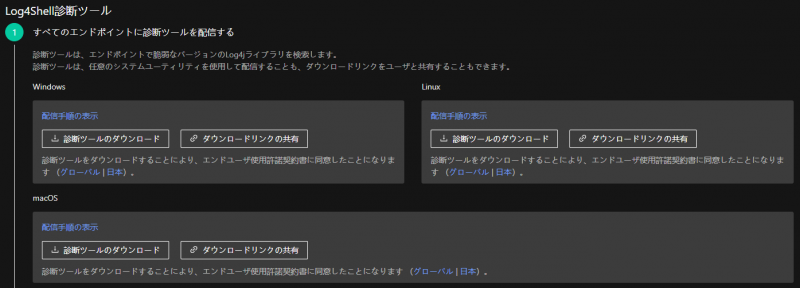

調査方法(内部診断)

診断ツールをインストールしてレポートを出させる手法。ツールはWindows版、Linux版、MacOS版の3種類存在。ツールはダウンロードして使う。今回はlinux版(AmazonLinux)で実施してみた。

解凍すると以下の5ファイル有り

-rw-r--r-- 1 root root 226 Dec 22 15:42 checksum

-rw-r--r-- 1 root root 7937 Dec 22 15:44 checksum.p7

-rw-r--r-- 1 root root 86 Dec 22 15:42 manifest

-rw-r--r-- 1 root root 4378 Dec 22 15:42 README

-rwxr-xr-x 1 root root 26580632 Dec 22 15:42 tmxbcREADMEの中身を確認

- はじめに

- ヘルプとかの紹介

- オンラインヘルプ

- https://docs.trendmicro.com/en-us/enterprise/trend-micro-xdr-online-help.aspx

- Linuxの展開手順の詳細

- https://docs.trendmicro.com/en-us/enterprise/trend-micro-xdr-help/LinuxDeployment

- オンラインヘルプ

- インストールの仕方

- インストール後の検証

- 制限事項

- 連絡先

- トレンドマイクロについて

- ライセンス契約

READMEだけを見ずに、下記のLinux用オンラインヘルプを見て実施したほうがいい。(インストール時にエラー出たので)

Page Not Found

| Trend Micro Service Central

- 証明書の署名と発行者が有効であることの確認

# openssl cms -verify -binary -in checksum.p7 -inform DER -verify -content checksum -purpose any -certsout need_to_check.certs -out /dev/null

Verification successful

# openssl x509 -noout -subject -issuer -in need_to_check.certs

subject= /C=US/O=DigiCert, Inc./CN=DigiCert Trusted G4 Code Signing RSA4096 SHA384 2021 CA1

issuer= /C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert Trusted Root G4

# sha256sum -c checksum

./tmxbc: OK

./README: OK

./manifest: OK- インストール

# ./tmxbc install

Verifying root access... Done.

Checking for existing Endpoint Basecamp installation... Done.

Verifying installation package... Done.

Verifying platform support... Done.

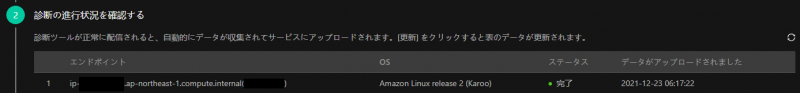

Installing Endpoint Basecamp... Installation complete.- 情報がTrendの管理画面に上がってくる

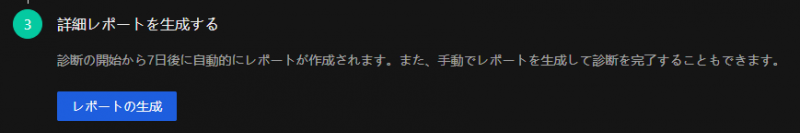

- レポートを生成し内容の確認

- 診断結果の確認

診断後、不要なら

レポートを出し続けるっぽくってプロセスがずっと動いたままの状態

# ps -ef | grep tmx

root 29389 1 0 15:17 ? 00:00:01 /opt/TrendMicro/EndpointBasecamp/bin/tmxbc service runおぉsystemdにもおるやんけ

# systemctl status tmxbc

● tmxbc.service - Endpoint Basecamp service

Loaded: loaded (/usr/lib/systemd/system/tmxbc.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2021-12-23 15:17:16 JST; 56min ago

Main PID: 29389 (tmxbc)

CGroup: /system.slice/tmxbc.service

mq29389 /opt/TrendMicro/EndpointBasecamp/bin/tmxbc service runごめんなさい。オンラインヘルプとかも探しましたが、公式のアンインストールの仕方は調べてもわかりませんでした。

# systemctl disable tmxbc.service

# systemctl stop tmxbc.service

コメント