メールサーバを運用している場合に対策しておくべき必須項目のひとつは「不正中継対策」です。

グローバルなインターネット環境に接続しているメールサーバは25番ポートで誰からでもアクセスを受け付けるようにしているかと思います。ポートを解放していると、攻撃者はそのサーバを踏み台にしてメール送信できるかどうかを試してきます。

送信ができてしまうと、そのメールサーバを送信元として、大量のスパムメール等をばらまかれてしまいます。一番面倒なのが、大量のスパムメールをばらまかれたことによって、そのメールサーバがブラックリストに載ってしまうことです。正常なメールも送信できなくなり、利用ユーザーから問い合わせが殺到。。。(オワタ)

と、なってしまう前に防止するようにしましょう。

本記事は、Fortimailを利用した環境の設定方法となります。

設定内容

アクセス制御

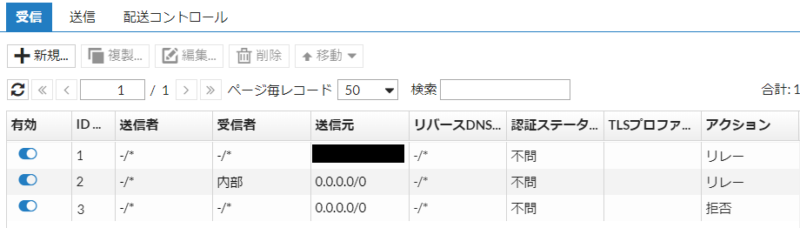

ポリシーの「アクセス制御(受信)」で送信メールも受信メールもコントロールします。

※アクセス制御(送信)は私の環境で利用していません。

- 受信者「全て」、送信元「内部メールサーバのIP」、アクション「リレー」

- 内部メールサーバからの送信メールは、どこ宛てのドメインでも全てリレー許可される設定となります。要するに、送信メール用ポリシー。

- 受信者「内部」、送信元「全て」、アクション「リレー」

- 内部を選択すると、ドメインで設定した内部ドメイン宛てのメール全てがリレー対象になります。要するに、受信メール用ポリシー。

- 受信者「全て」、送信元「全て」、アクション「拒否」

- 1,2に合致しなかった場合に3のポリシーが適用され、外部のIPかつ、宛先ドメインが内部ではない場合、不正中継とみなして拒否する設定となります。この設定が、第3者不正中継リレー対策ポリシー。

GUI設定参考

CLI設定参考

config policy access-control receive

edit 1

set sender-ip-type ip-group

set sender-ip-group relay-group

set action relay

next

edit 2

set recipient-pattern-type internal

set action relay

next

edit 3

next

endその他:ホワイトリスト

外部からメールを受け取るうえで、スパムやウイルス判定をされたくない場合があります。(誤検知などもありえるので)その際に、ホワイトリスト化して、対象からの全てのメールをスパム/ウイルス検索無しに受け取れるようにできる方法を紹介します。

設定方法

はじめに、Fortimailのポリシー判定順序(※ファームウェアのversionによって動作が異なる可能性があります)は、アクセス制御⇒IPポリシー⇒受信者ポリシーの順に参照されます。

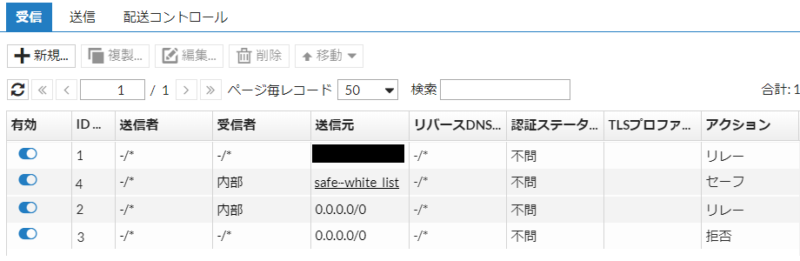

アクセス制御で、受信ポリシーより上にホワイトポリシーを入れればOKです。

その際、アクションを「セーフ」にするようにしてください。「セーフ」に設定すると、IPポリシーや受信者ポリシーのアンチスパム/アンチウイルスの対象外となります。

外部送信向けで判定させたくない場合は、アクションを「セーフ&リレー」にすればOKです。

GUI設定参考

CLI設定参考

config policy access-control receive

edit 1

set sender-ip-type ip-group

set sender-ip-group relay-group

set action relay

next

edit 4

set recipient-pattern-type internal

set sender-ip-type ip-group

set sender-ip-group safe-white_list

set action safe

next

edit 2

set recipient-pattern-type internal

set action relay

next

edit 3

next

end

コメント